Podcast: Descargar (Duración: 19:40 — 18.9MB)

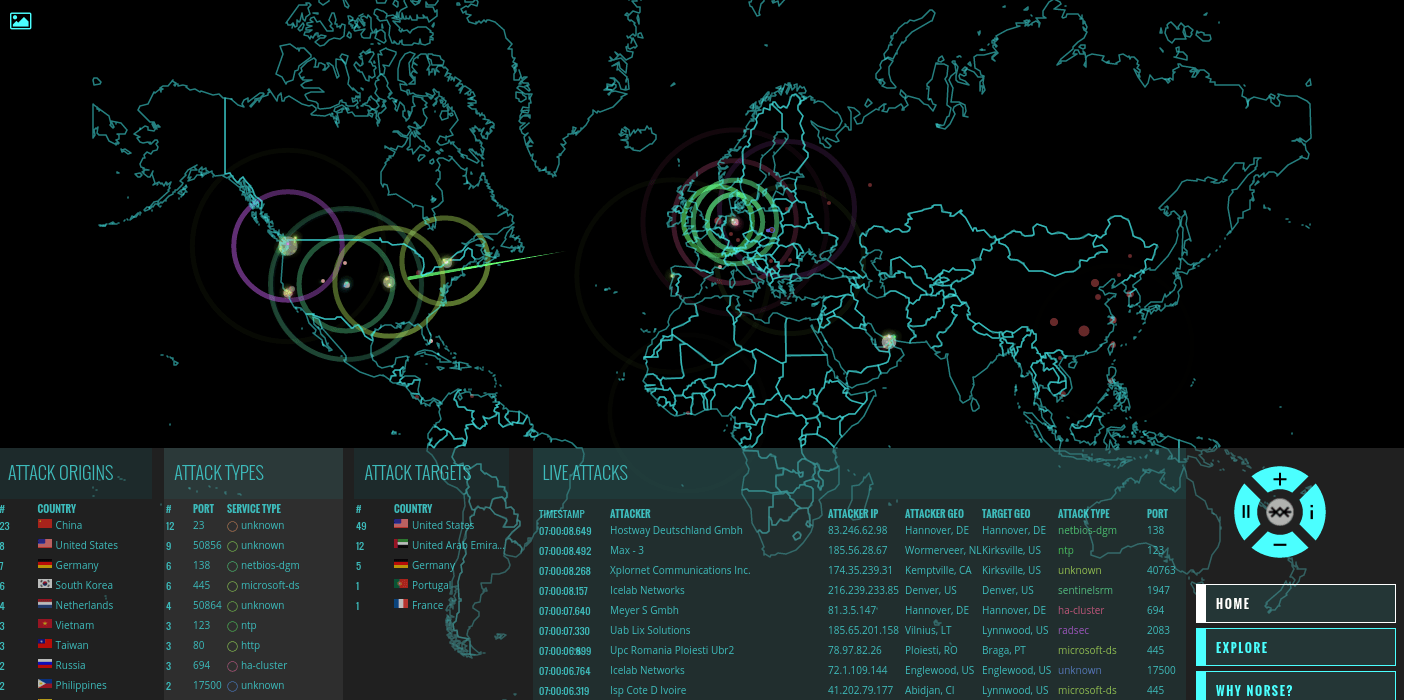

La utilización de la comunity de blackhole en BGP es una técnica que proporciona la capacidad de descartar el tráfico no deseado antes de que entre en la red protegida. Conceptualmente es algo maravilloso. La …

Continúa leyendo